【MCP Server】Gumloop をPostgreSQL のデータと連携するフローを作る

Gumloop は、トリガー、AI ノード、API、データコネクタを組み合わせてAI を活用したワークフローを作成できるビジュアル自動化プラットフォームです。Gumloop と CData Connect AI を組み込みの「MCP (Model Context Protocol) Server」を通じて統合することで、ワークフローからライブの にシームレスにアクセスして対話できるようになります。

このプラットフォームはローコード環境を提供しているため、大規模な開発作業なしで複雑なプロセスを簡単にオーケストレーションできます。柔軟性が高く、複数のビジネスアプリケーション間での統合が可能で、ライブデータを使ったエンドツーエンドの自動化を実現します。

CData Connect AI は、PostgreSQL のデータに接続するための専用クラウド間インターフェースを提供します。CData Connect AI Remote MCP Server により、Google ADK エージェントと PostgreSQLの間でセキュアな通信が可能になります。これにより、ネイティブ対応データベースへのデータレプリケーションを必要とせずに、エージェントから PostgreSQL のデータの読み取りや操作を実行できます。CData Connect AIは最適化されたデータ処理機能を備えており、フィルタや JOIN を含むサポート対象のすべての SQL 操作を効率的に PostgreSQLへ直接送信します。サーバーサイド処理を活用することで、要求されたPostgreSQL のデータ を迅速に取得できます。

この記事では、Connect AI での PostgreSQL 接続の構成、Gumloop への MCP Serverの登録、そして PostgreSQL をクエリするワークフローの構築に必要な手順をご紹介します。

ステップ 1: Gumloop 用のPostgreSQL 接続を構成する

それでは早速、Gumloop からPostgreSQL への接続を設定していきましょう。Gumloop から PostgreSQL と対話するには、まず CData Connect AI で PostgreSQL への接続を作成して構成します。

-

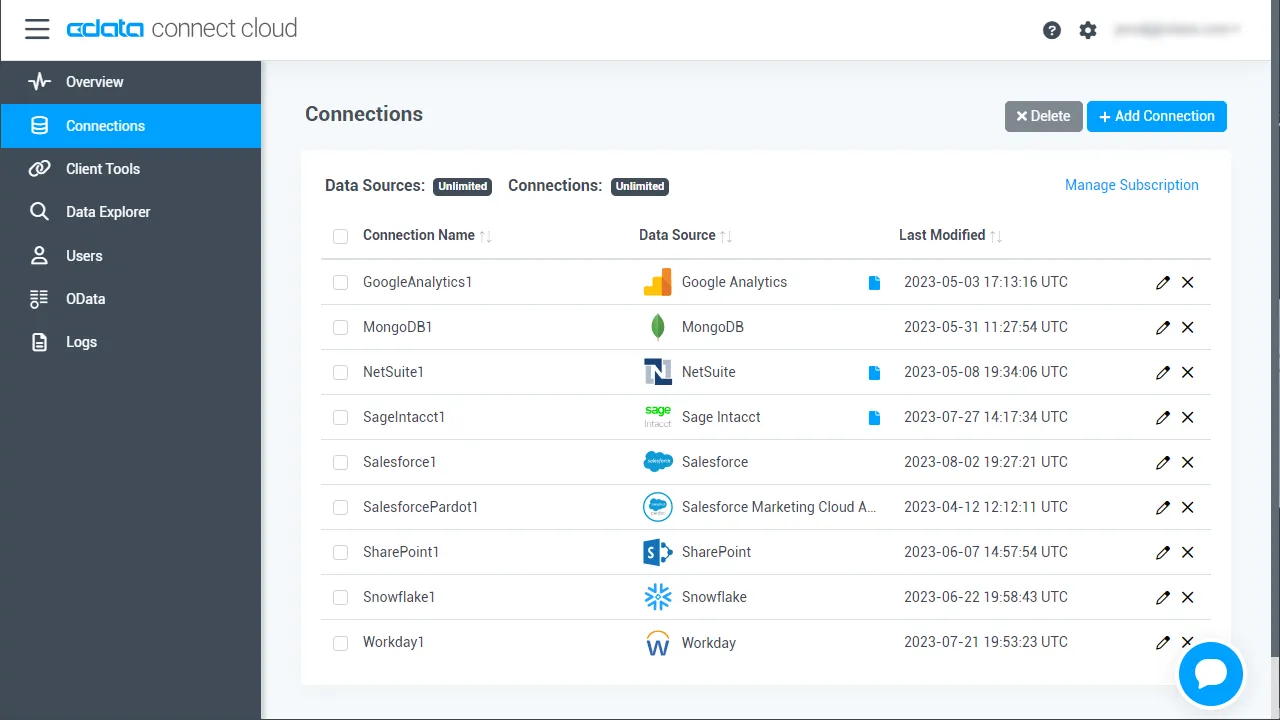

Connect AI にログインし、「Connections」をクリックして「 Add Connection」をクリックします

-

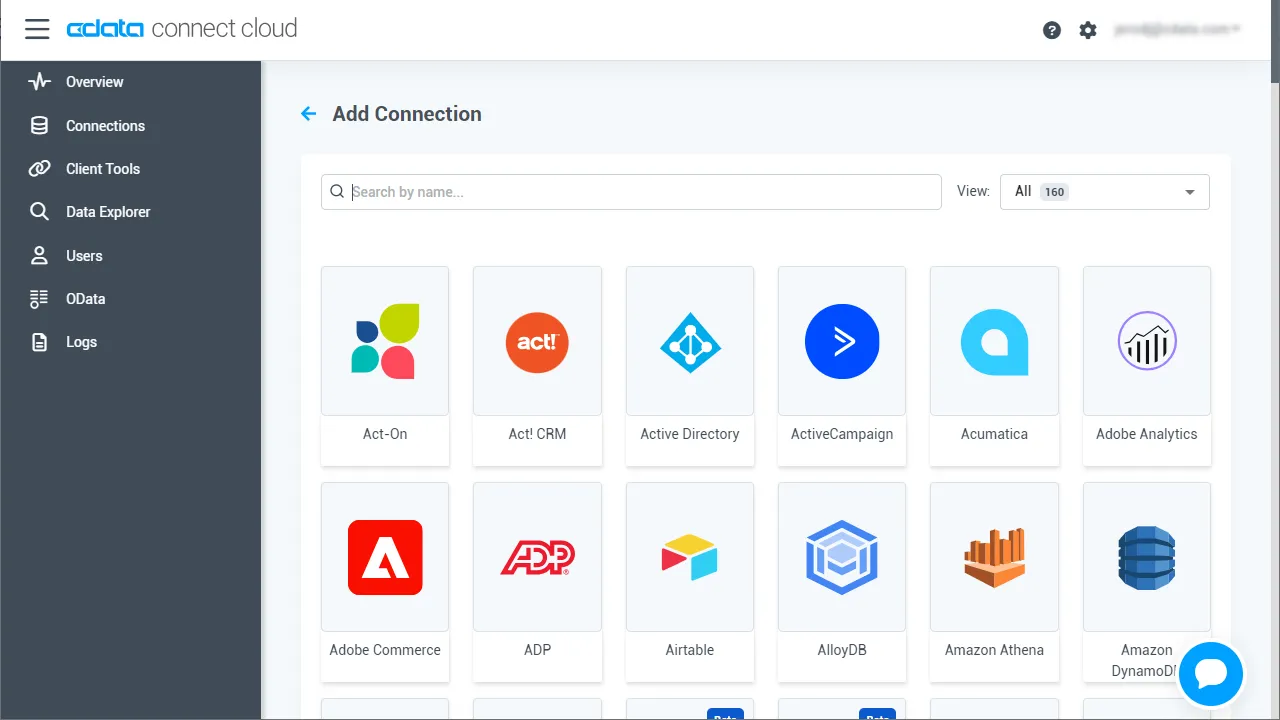

「Add Connection」パネルから「PostgreSQL」を選択します

-

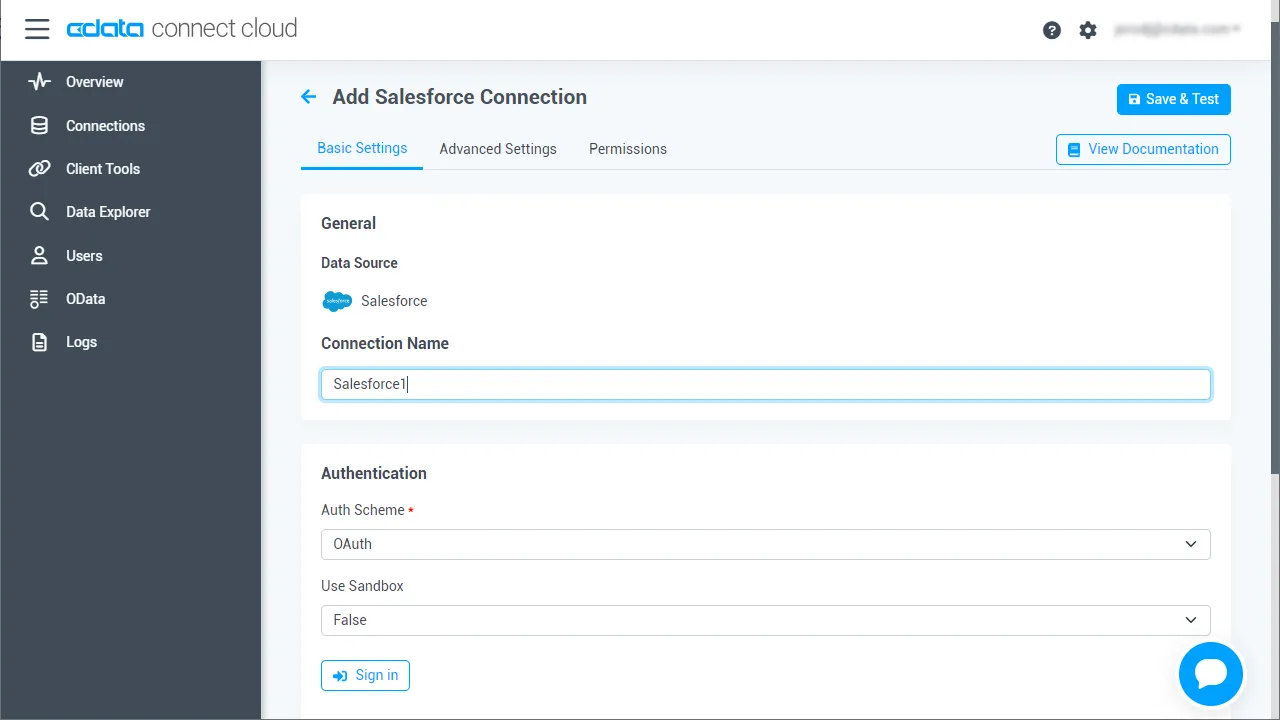

PostgreSQL に接続するために必要な認証情報を入力しましょう。

PostgreSQL への接続には、Server、Port(デフォルトは5432)、Database、およびUser、Password のプロパティを設定します。Database プロパティが設定されない場合には、User のデフォルトデータベースに接続します。

パスワード方式によるSSH 接続

パスワード方式によるSSH接続時に必要なプロパティ一覧を以下に示します。

- User: PostgreSQL のユーザ

- Password: PostgreSQL のパスワード

- Database: PostgreSQL の接続先データベース

- Server: PostgreSQL のサーバー

- Port: PostgreSQL のポート

- UserSSH: "true"

- SSHAuthMode: "Password"

- SSHPort: SSH のポート

- SSHServer: SSH サーバー

- SSHUser: SSH ユーザー

- SSHPassword: SSH パスワード

接続文字列形式では以下のようになります。

User=admin;Password=adminpassword;Database=test;Server=postgresql-server;Port=5432;UseSSH=true;SSHPort=22;SSHServer=ssh-server;SSHUser=root;SSHPassword=sshpasswd;

公開鍵認証方式によるSSH 接続

公開鍵認証によるSSH接続時に必要なプロパティ一覧を以下に示します。

- User: PostgreSQL のユーザ

- Password: PostgreSQL のパスワード

- Database: PostgreSQL の接続先データベース

- Server: PostgreSQL のサーバー

- Port: PostgreSQL のポート

- UserSSH: "true"

- SSHAuthMode: "Public_Key"

- SSHClientCertType: キーストアの種類

- SSHPort: SSH のポート

- SSHServer: SSH サーバー

- SSHUser: SSH ユーザー

- SSHClientCert: 秘密鍵ファイルのパス

接続文字列形式では以下のようになります。

User=admin;Password=adminpassword;Database=test;Server=PostgreSQL-server;Port=5432;UseSSH=true;SSHClientCertType=PEMKEY_FILE;SSHPort=22;SSHServer=ssh-server;SSHUser=root;SSHClientCert=C:\Keys\key.pem;

「Create & Test」をクリックします

「Create & Test」をクリックします

-

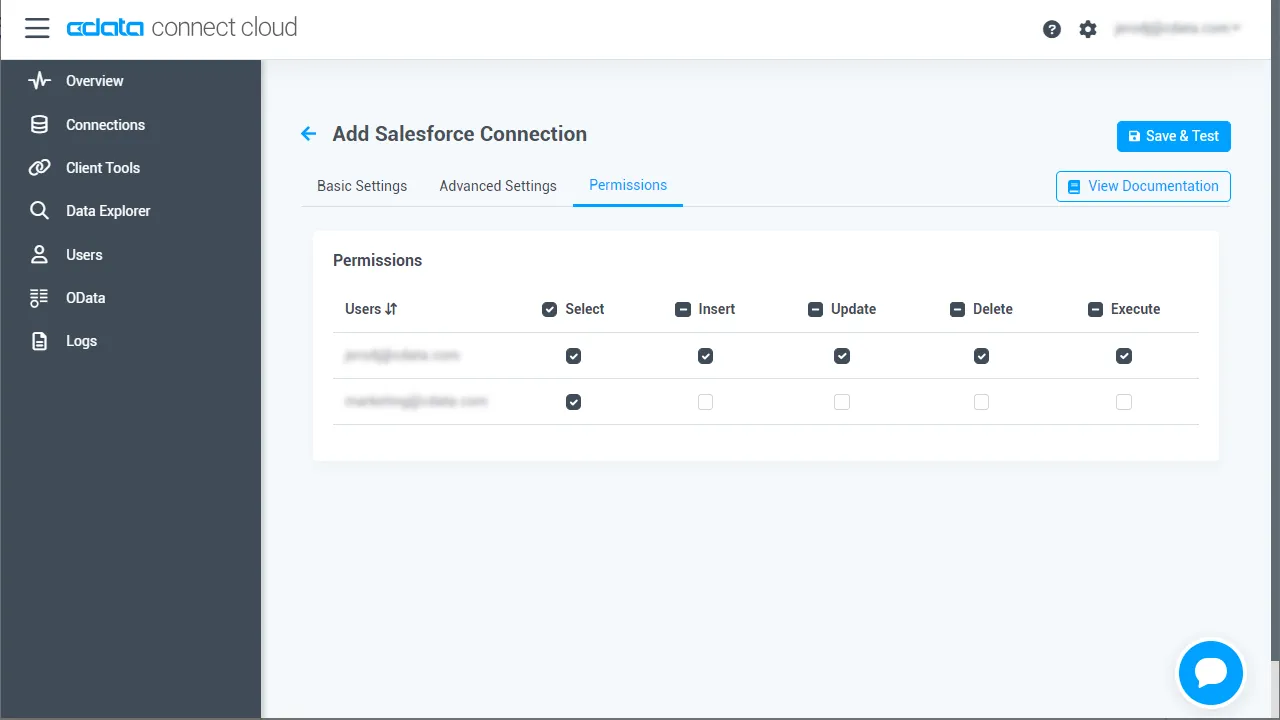

「Add PostgreSQL Connection」ページの「Permissions」タブに移動し、ユーザーベースの権限を更新します。

パーソナルアクセストークンを追加する

パーソナルアクセストークン (PAT) は、Gumloop からConnect AI への接続を認証するために使用します。アクセスの粒度を維持するために、サービスごとに個別の PAT を作成することをおすすめします。

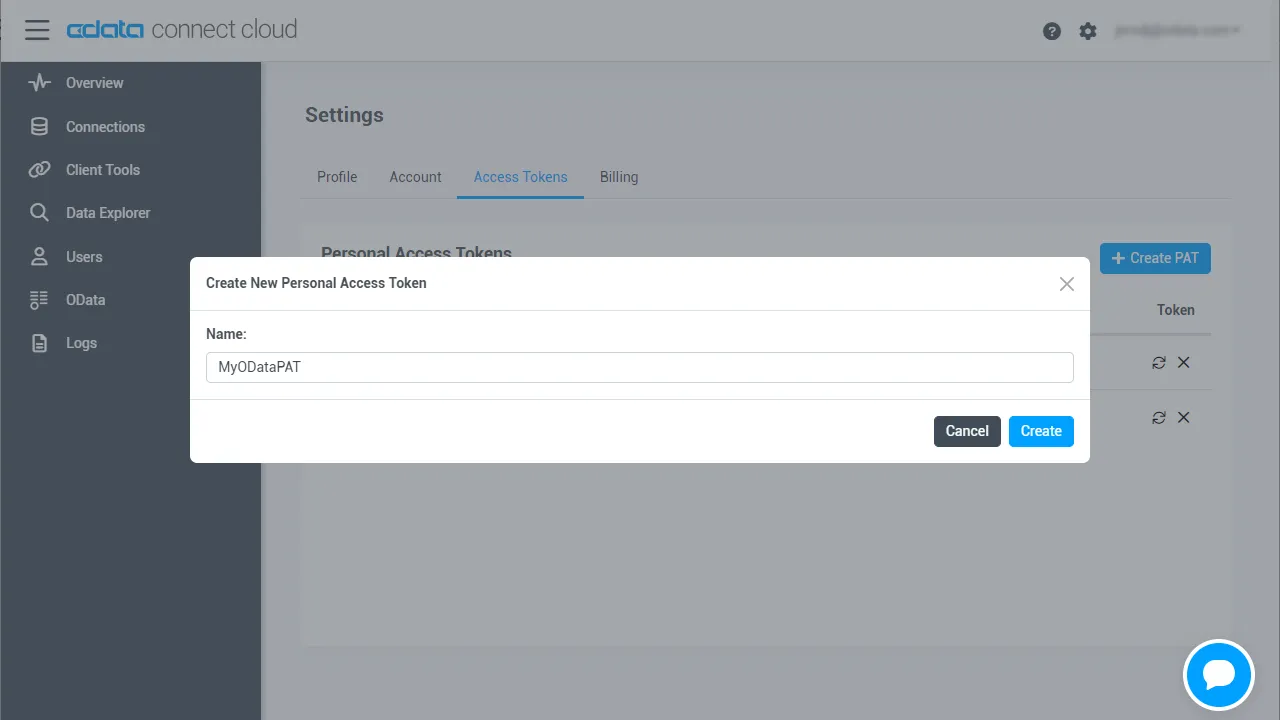

- Connect AI アプリの右上にある歯車アイコン () をクリックして、設定ページを開きます。

- 「Settings」ページで、「Access Tokens」セクションに移動し、 「Create PAT」をクリックします。

-

PAT に名前を付けて「Create」をクリックします。

- パーソナルアクセストークンは作成時にのみ表示されます。必ずコピーして、今後の使用のために安全に保管してください。

これで、Gumloop からPostgreSQL に接続する準備が整いました!

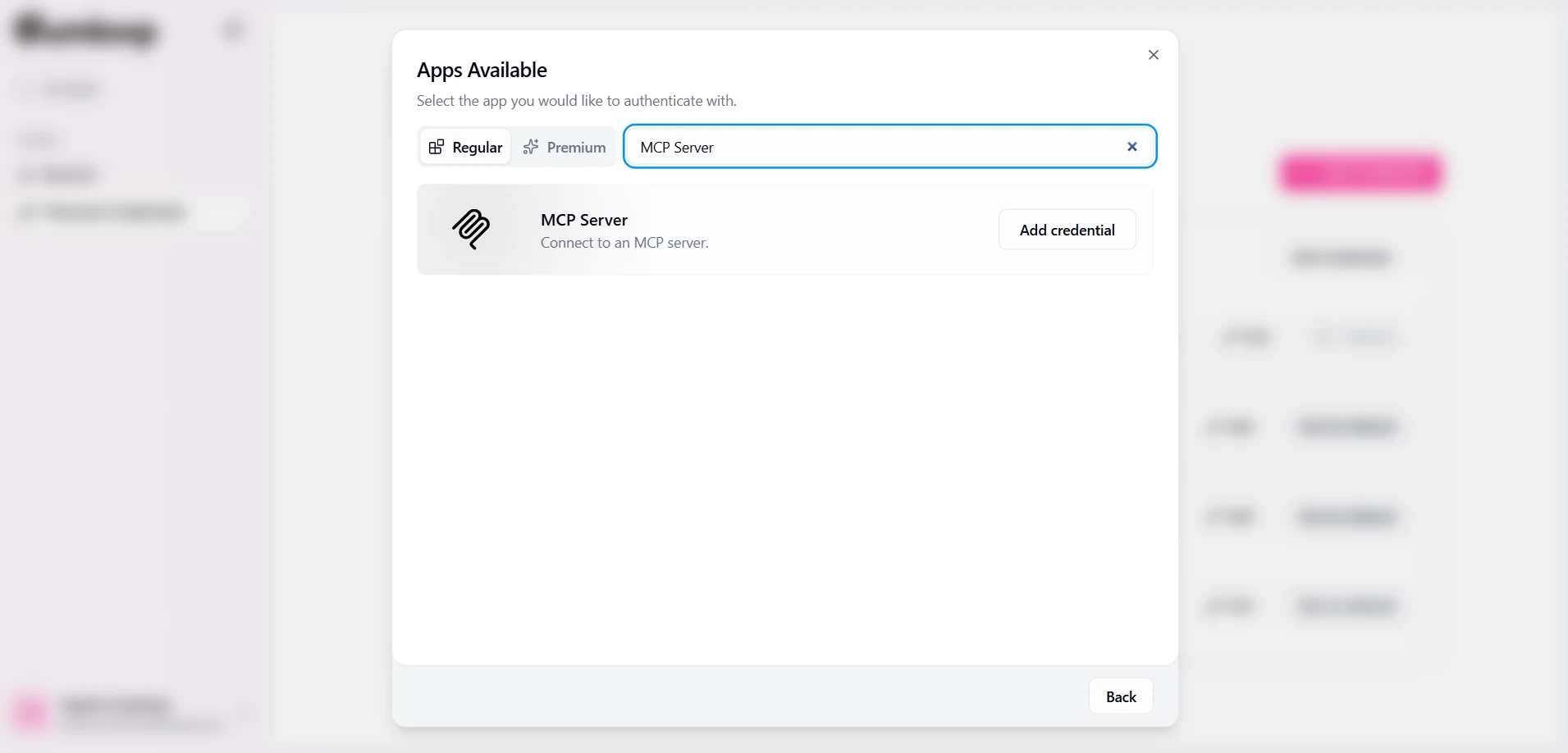

ステップ2:Gumloop でMCP Server に接続する

続いて、Connect AI の MCP Server エンドポイントと認証情報をGumloop の認証情報に追加します。

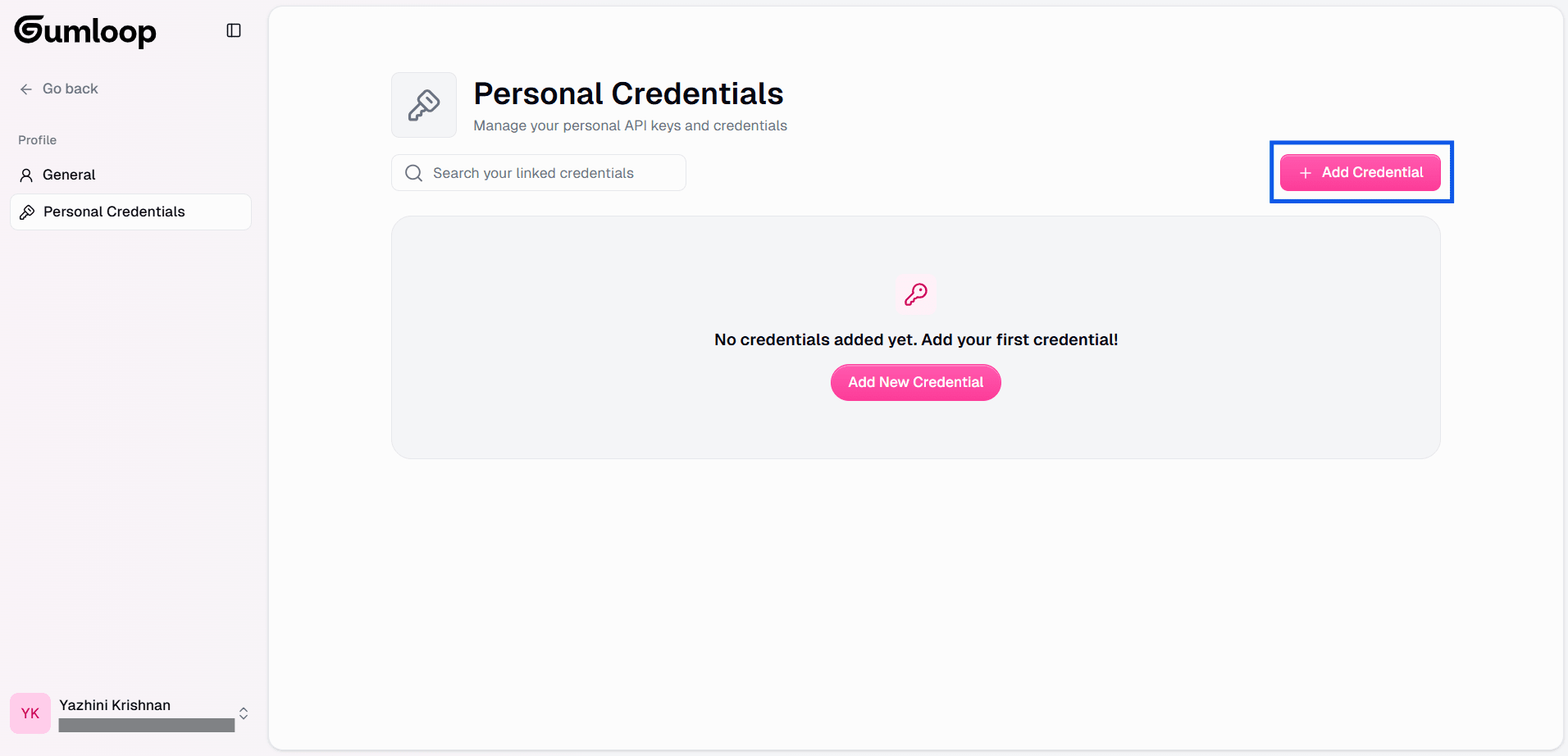

- Gumloop のアカウントを作成して(アカウント未作成の場合)、サインインしましょう。

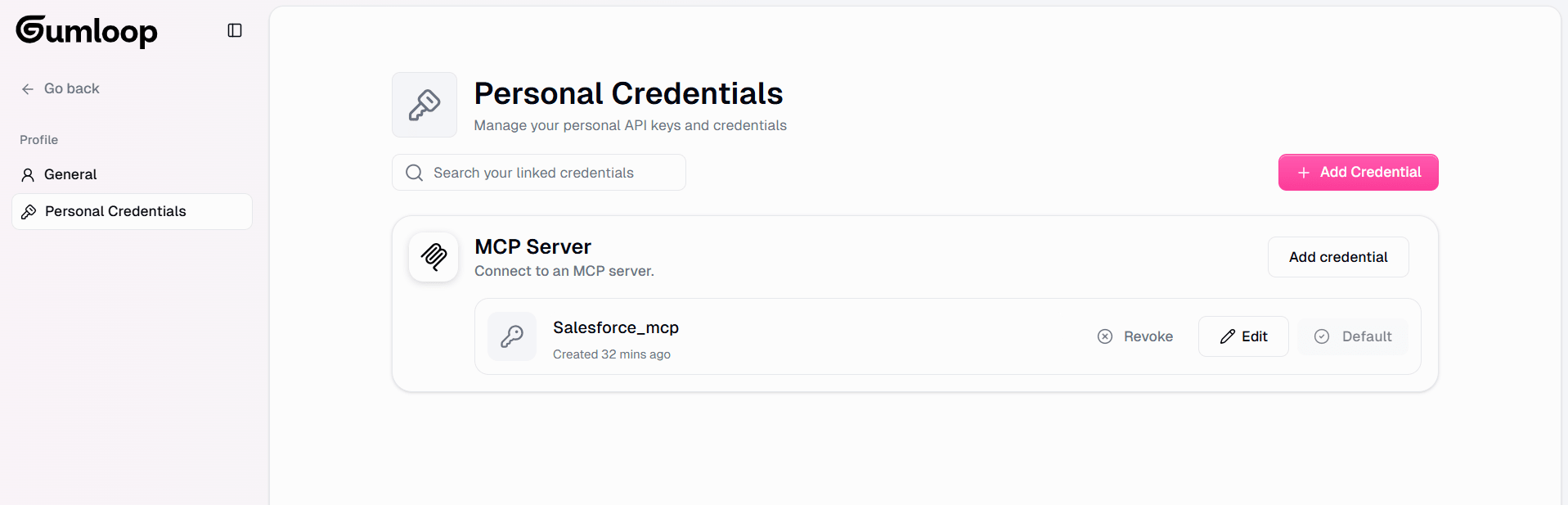

- Gumloop Credentials のページにアクセスして、MCP Server を構成します。

- 「Add Credentials」をクリックし、「MCP Server」を検索して選択します

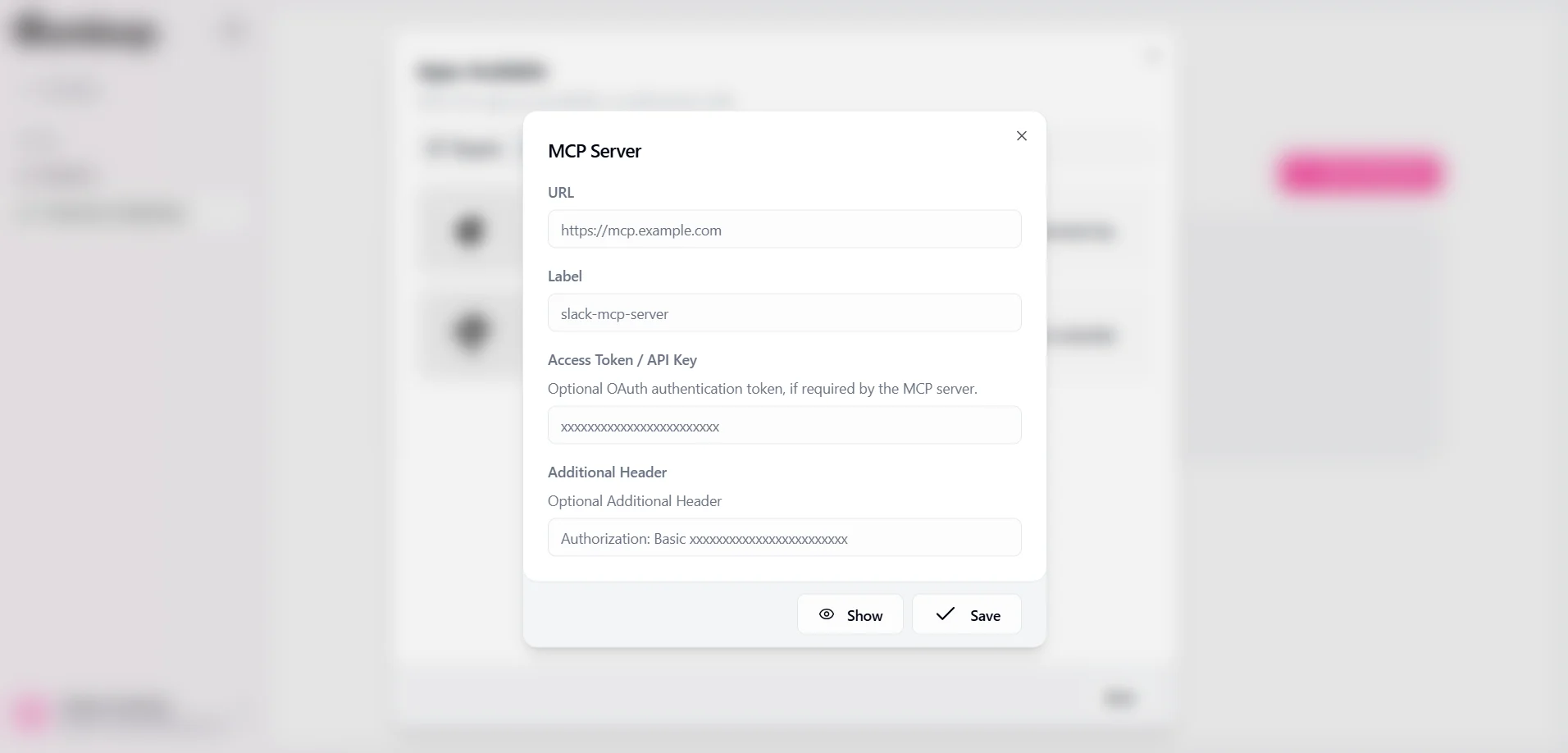

- 以下の詳細情報を入力します。

- URL: https://mcp.cloud.cdata.com/mcp

- Label: PostgreSQL-mcp-server などのわかりやすい名前

- Access Token / API Key: 空白のままにします

- Additional Header: Authorization: Basic YOUR EMAIL:YOUR PAT

- 認証情報を保存します

これで、Gumloop でワークフローを構築する際に MCP Server が利用できるようになりました。

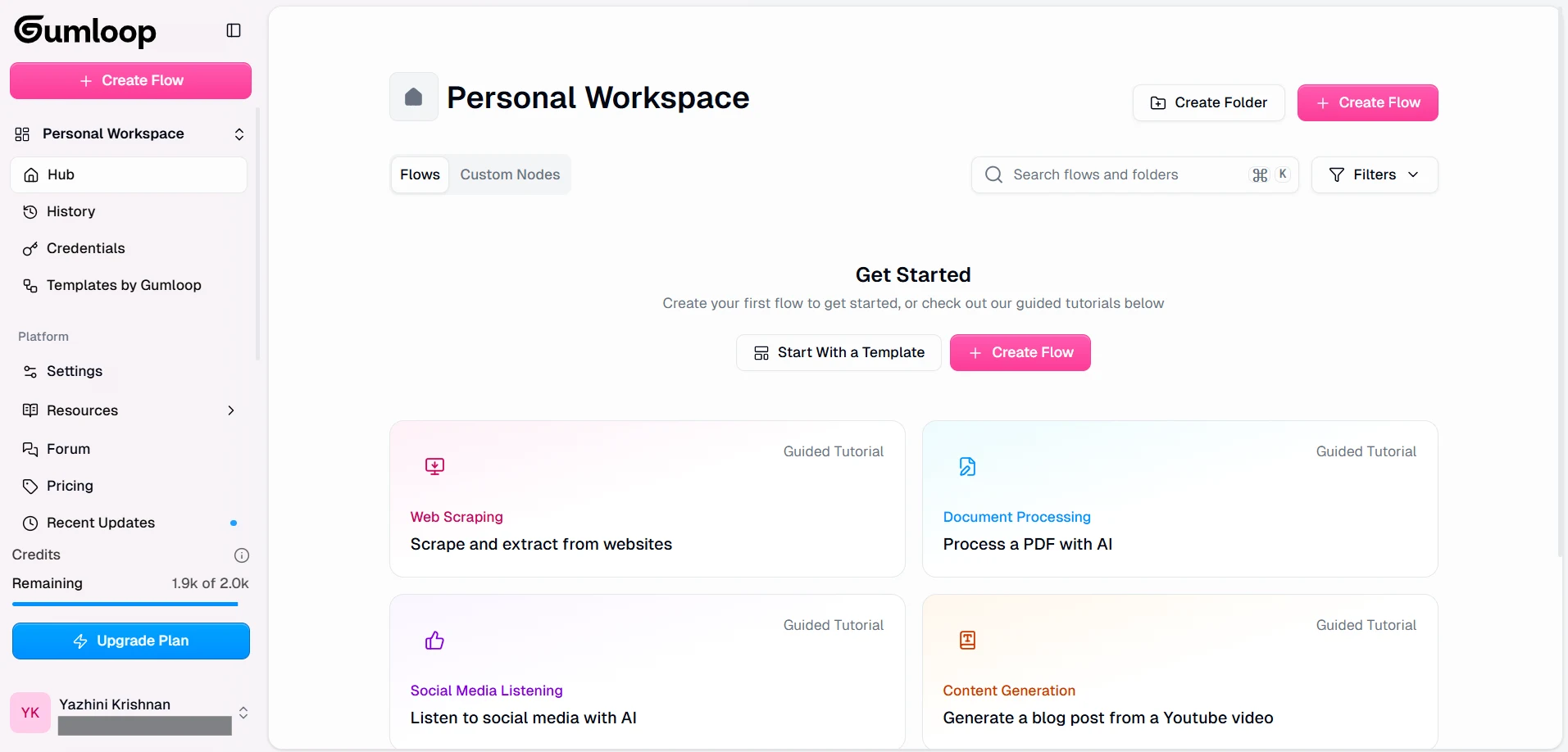

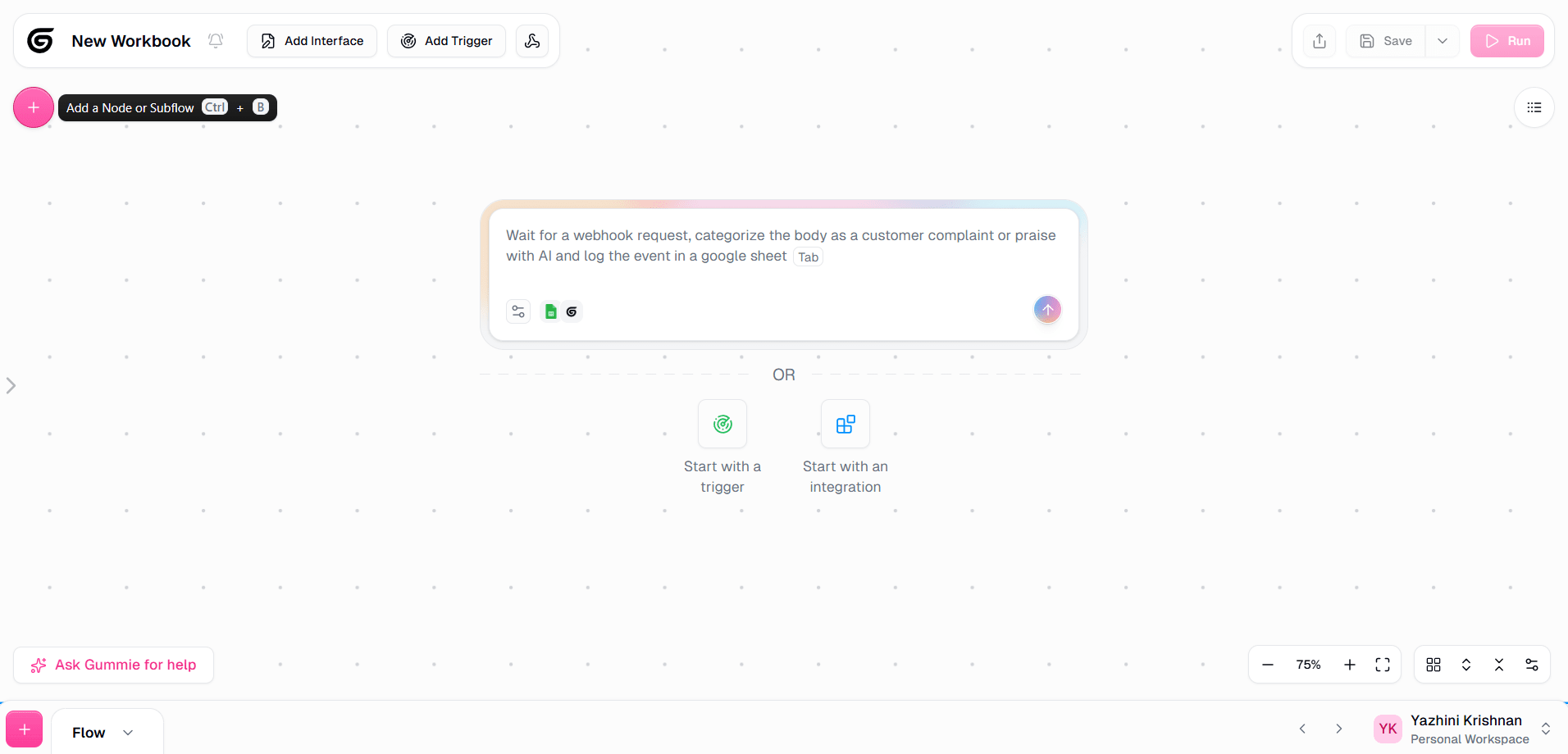

ステップ3: ワークフローを構築してGumloop でPostgreSQL のリアルタイムデータを探索する

- Gumloop Personal workspace にアクセスし、 「Create Flow」をクリックします。

- 「」アイコンを選択するか、「Ctrl」+「B」を押してノードまたはサブフローを追加します。

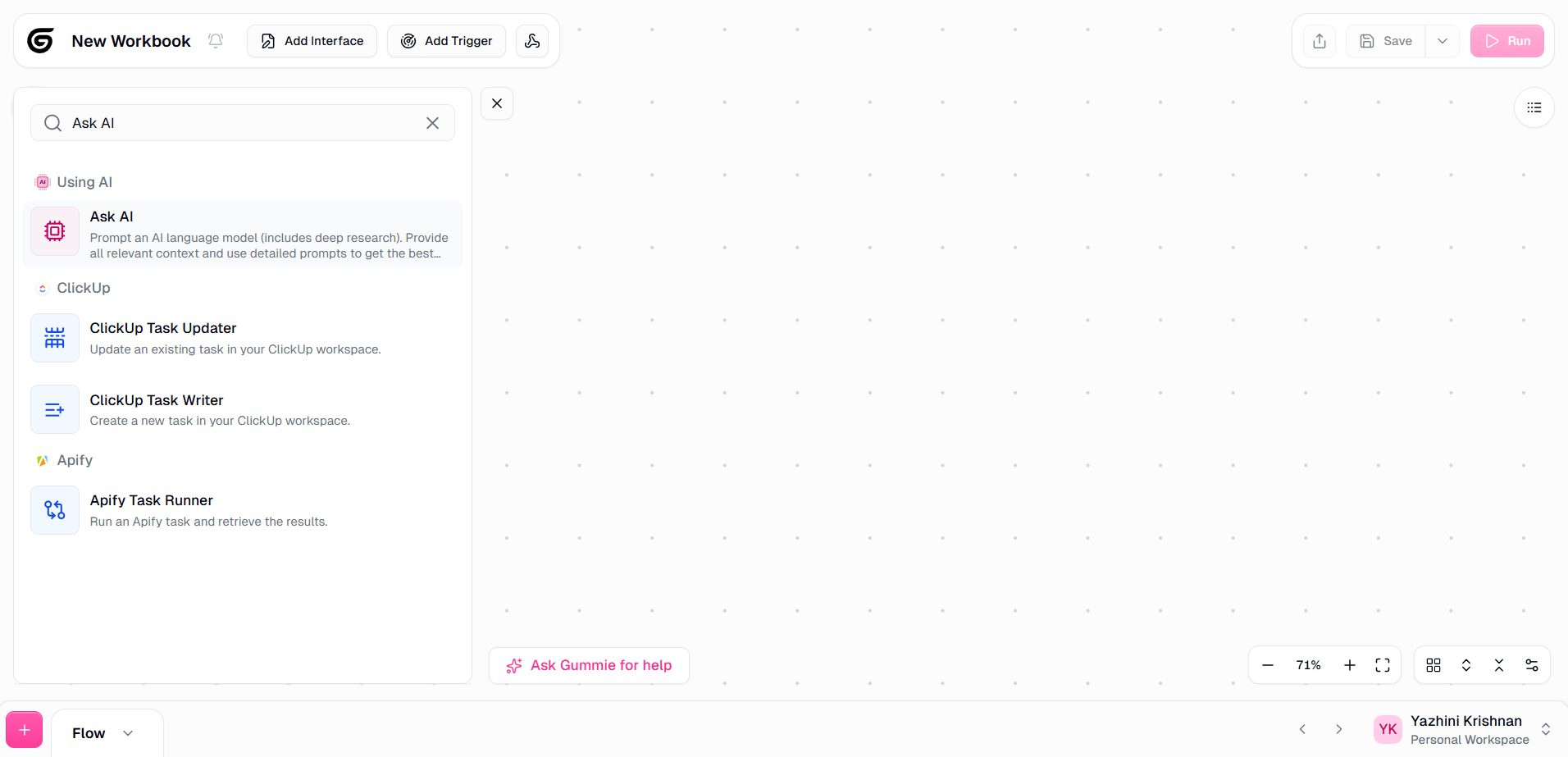

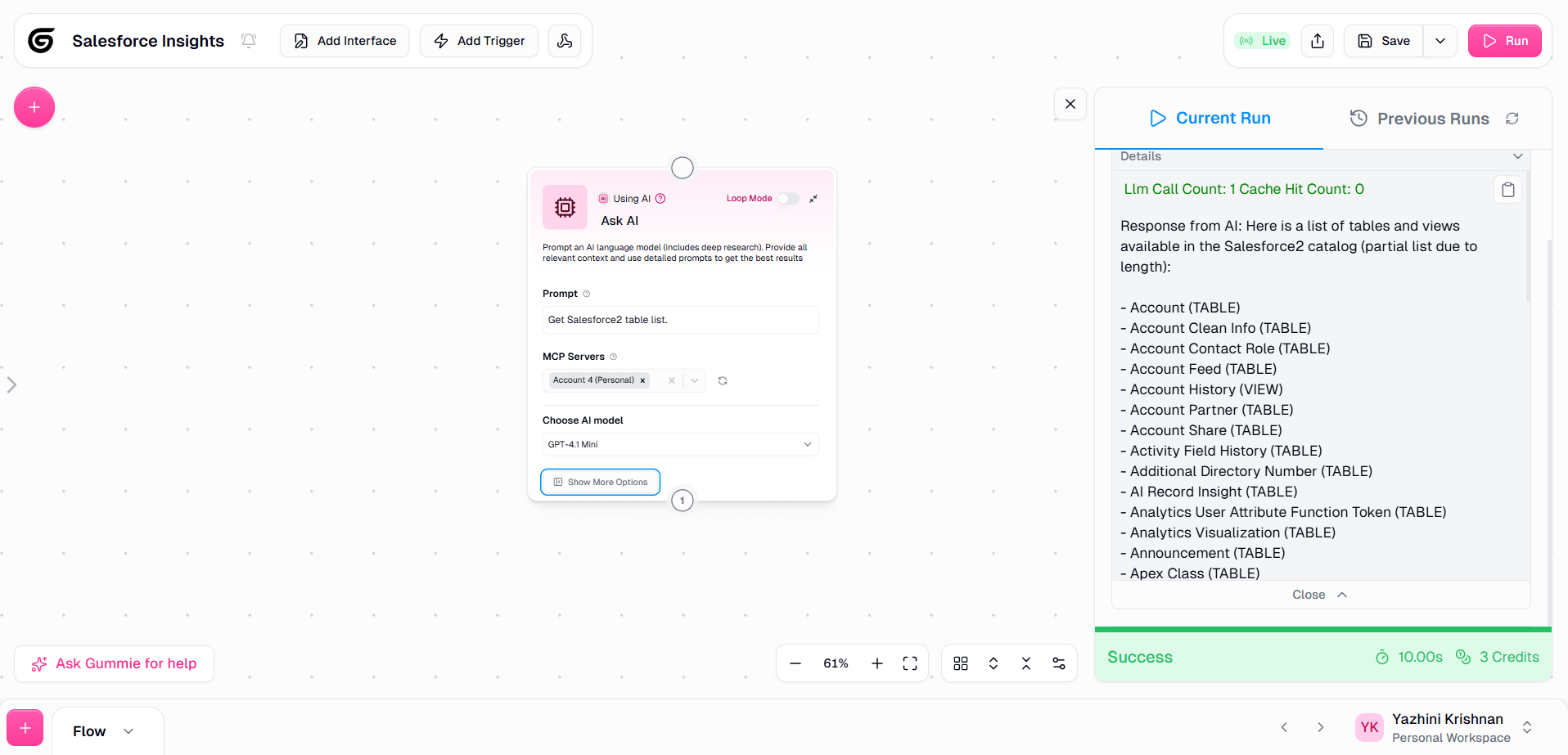

- 「Ask AI」を検索して選択します。

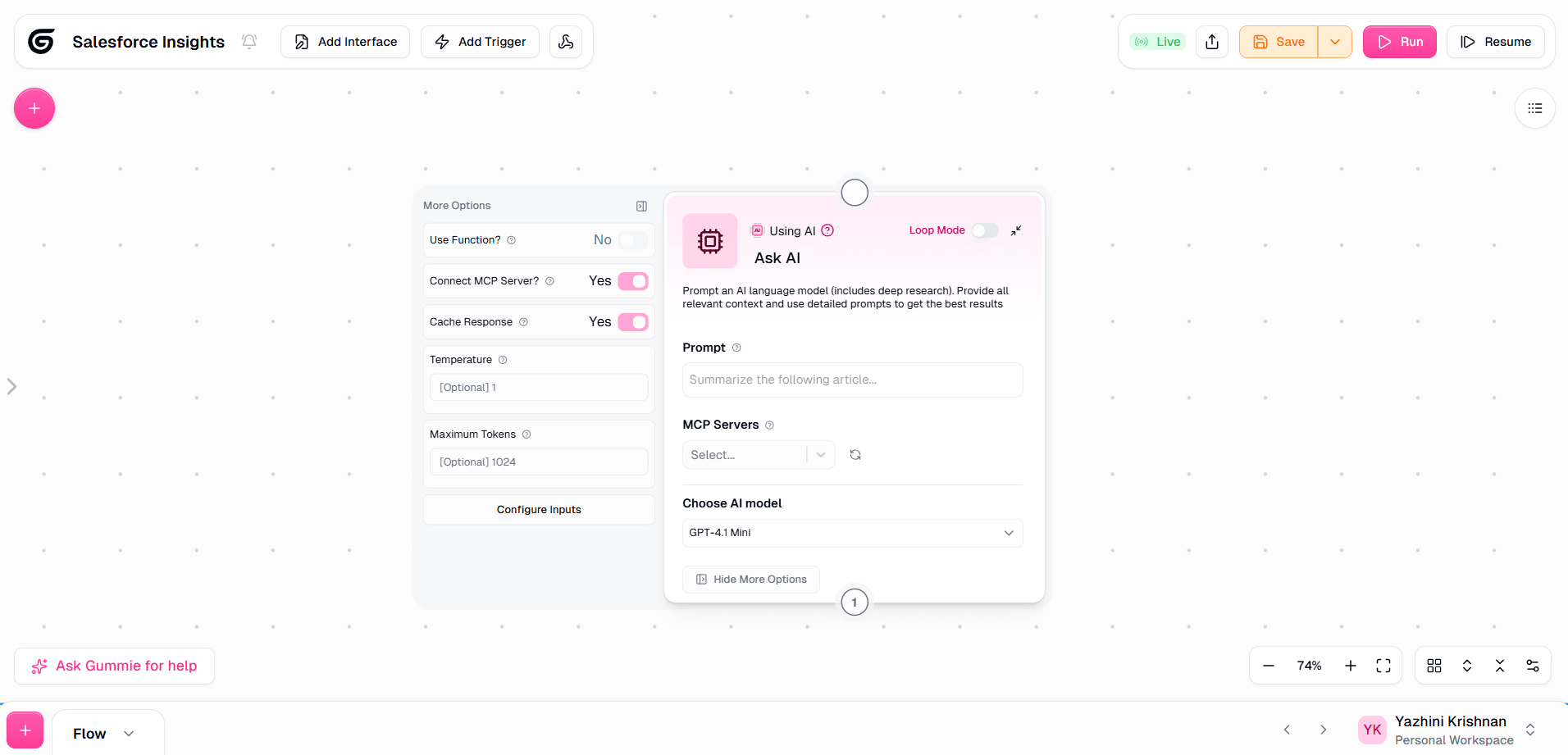

- 「Show More Options」をクリックし、「Connect MCP Server?」オプションを有効にします。

- 「MCP Servers」ドロップダウンから、保存したMCP 認証情報を選択します。

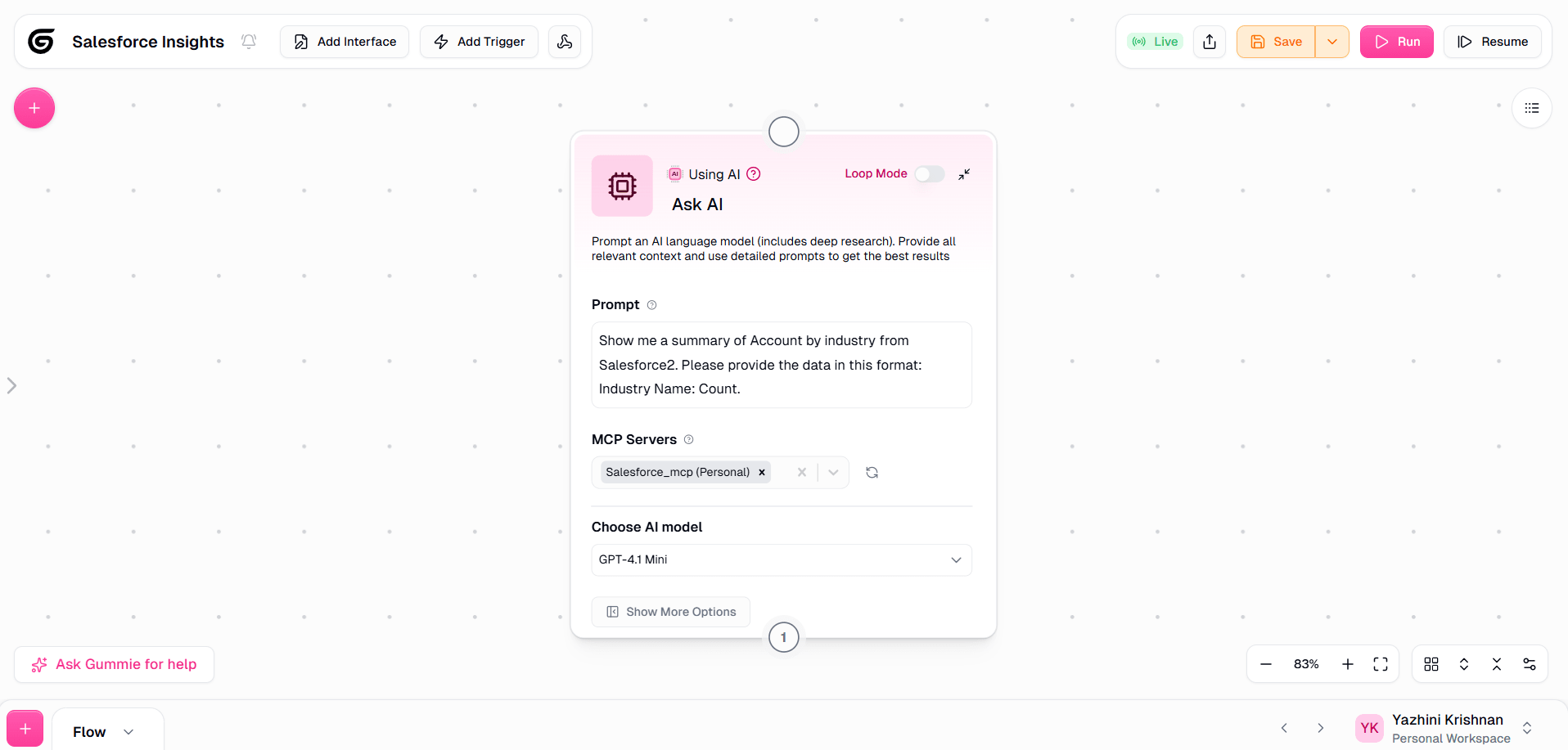

- プロンプトを追加し、要件に応じてAI モデルを選択します。

- 必要な詳細の構成が完了したら、「Run」をクリックしてパイプラインを実行します

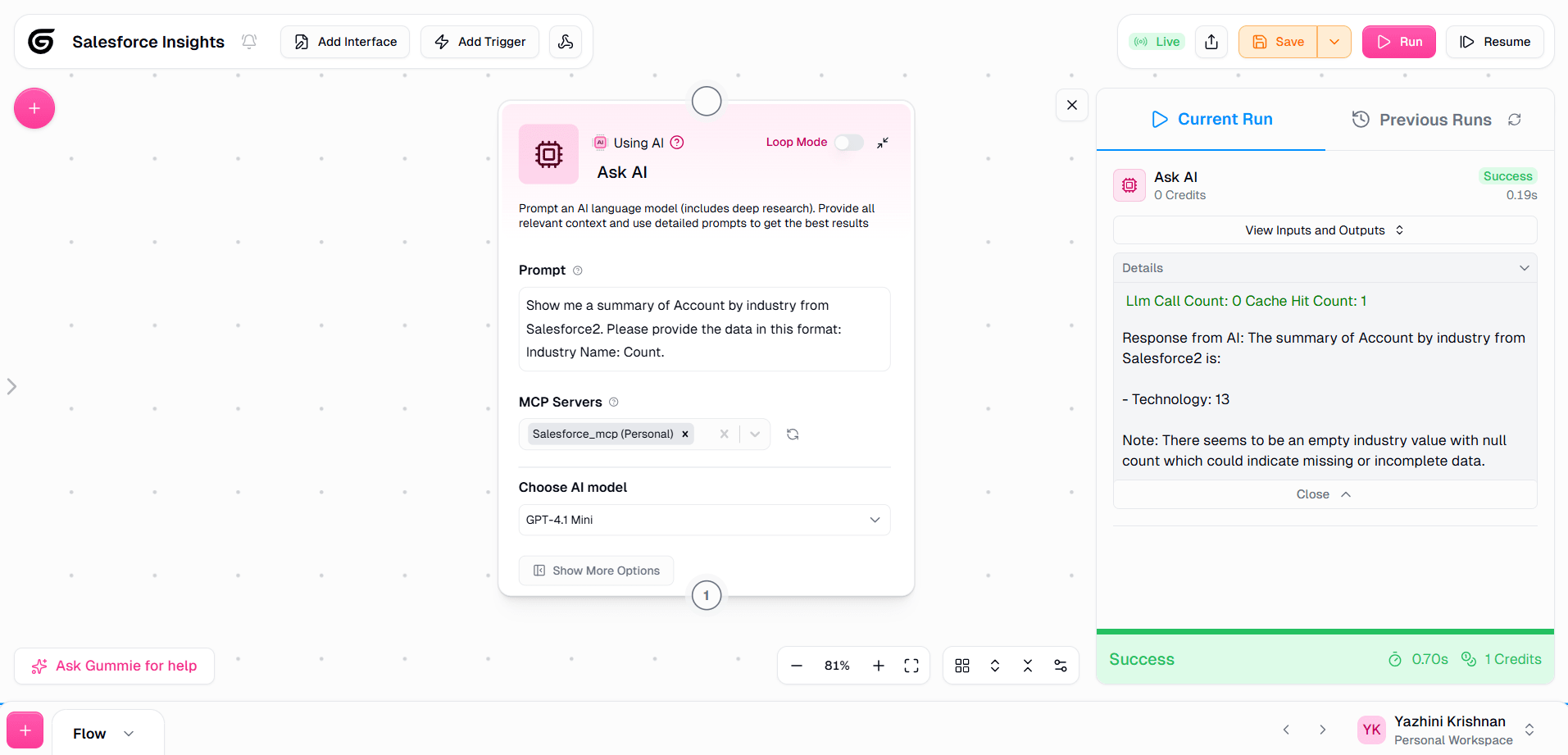

ワークフローの実行が完了すると、CData Connect AI MCP Serverを通じて PostgreSQL を正常に取得できたことが確認できます。MCP Client ノードを使用することで、データに対する質問、レコードの取得、アクションの実行が可能になります。

CData Connect AI でビジネスシステムのデータ活用を今すぐスタート

いかがでしたか?Gumloop からPostgreSQL へのデータ接続が10分もかからずに完了したのではないでしょうか。業務に使えそう、と感じてくださった方は、14日間の無償トライアルでAI ツールからビジネスシステムへのリアルタイムデータ接続をぜひお試しください。