CData Connect AI 経由でPostgreSQL インターフェースからリアルタイムの SingleStore のデータに接続

インターネット上には数多くのPostgreSQL クライアントがあります。PostgreSQL はデータアクセスのための一般的なインターフェースです。PostgreSQL をCData Connect AI と組み合わせることで、PostgreSQL からリアルタイムのSingleStore のデータにデータベースのようにアクセスできます。この記事では、Connect AI でSingleStore のデータに接続し、TDS foreign data wrapper(FDW)を使用してConnect AI とPostgreSQL 間の接続を確立するプロセスを説明します。

CData Connect AI は SingleStore 専用のSQL Server インターフェースを提供し、ネイティブでサポートされているデータベースにデータをレプリケートすることなく SingleStore のデータをクエリできます。最適化されたデータ処理を標準で使用し、CData Connect AI はサポートされているすべてのSQL 操作(フィルター、JOIN など)を SingleStore に直接プッシュし、サーバーサイド処理を活用して必要なSingleStore のデータを迅速に返します。

Connect AI で SingleStore に接続

CData Connect AI は、シンプルなポイント&クリック操作でデータソースに接続できるインターフェースを提供しています。

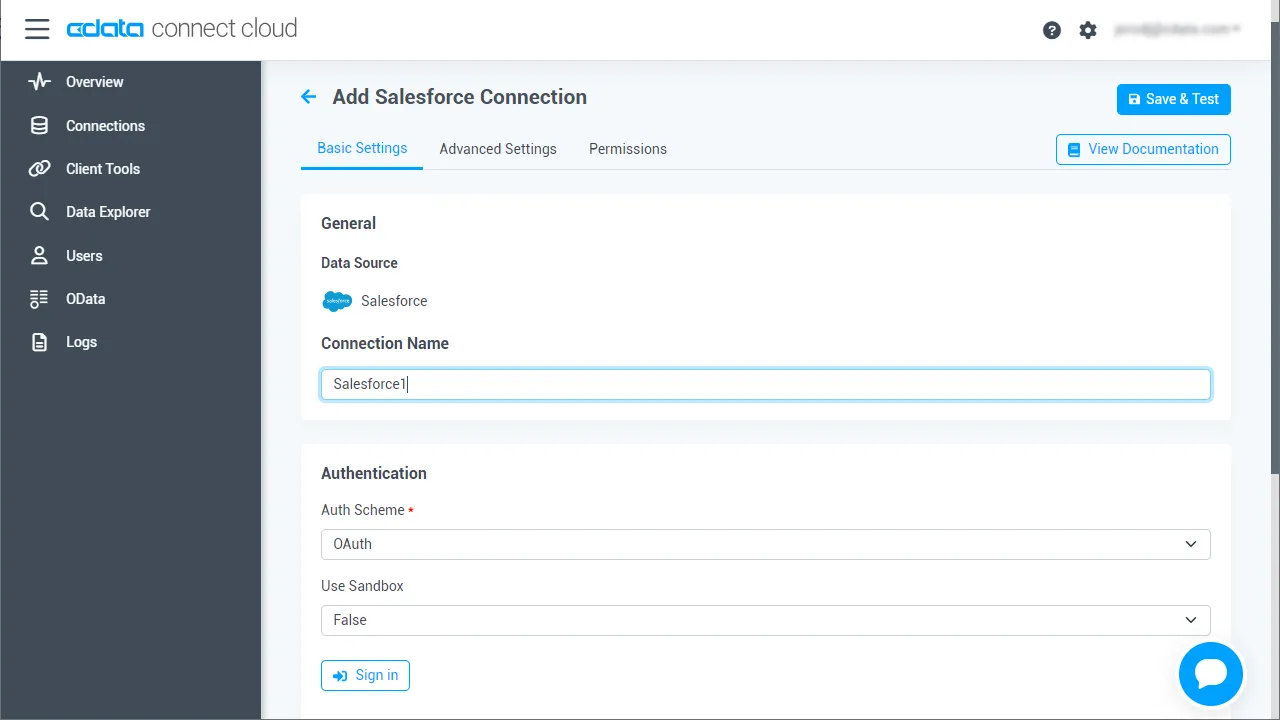

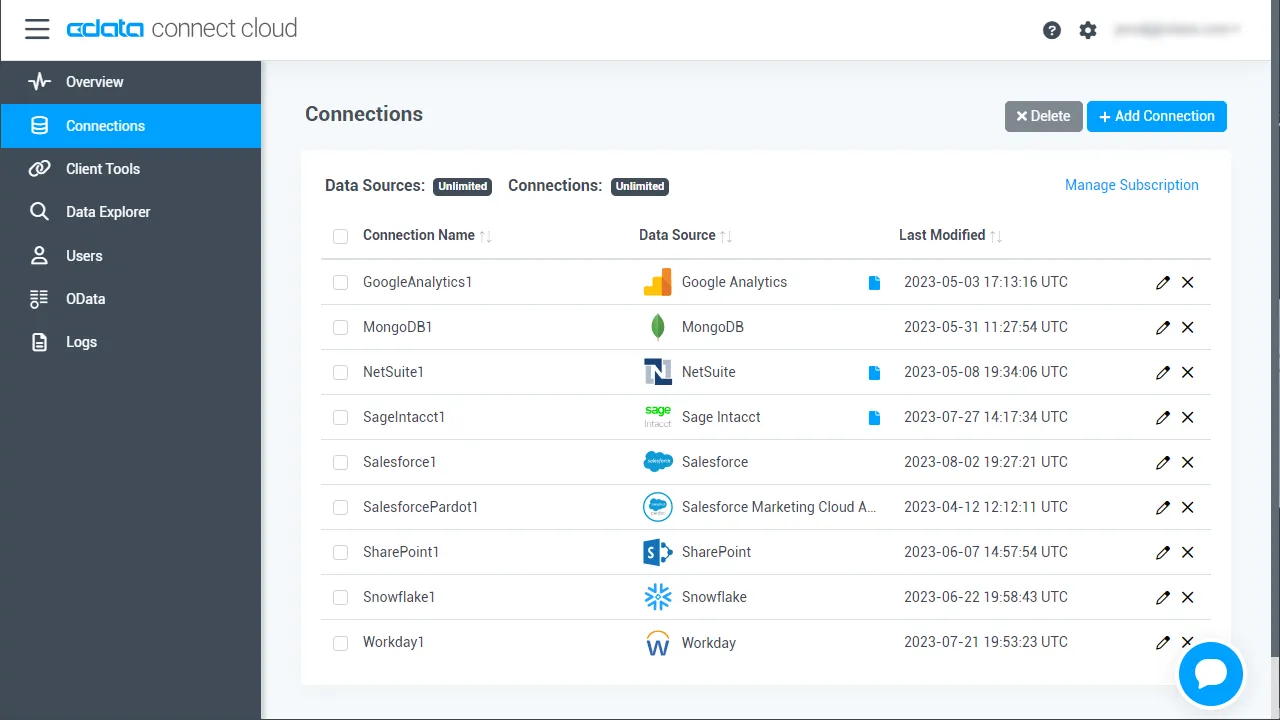

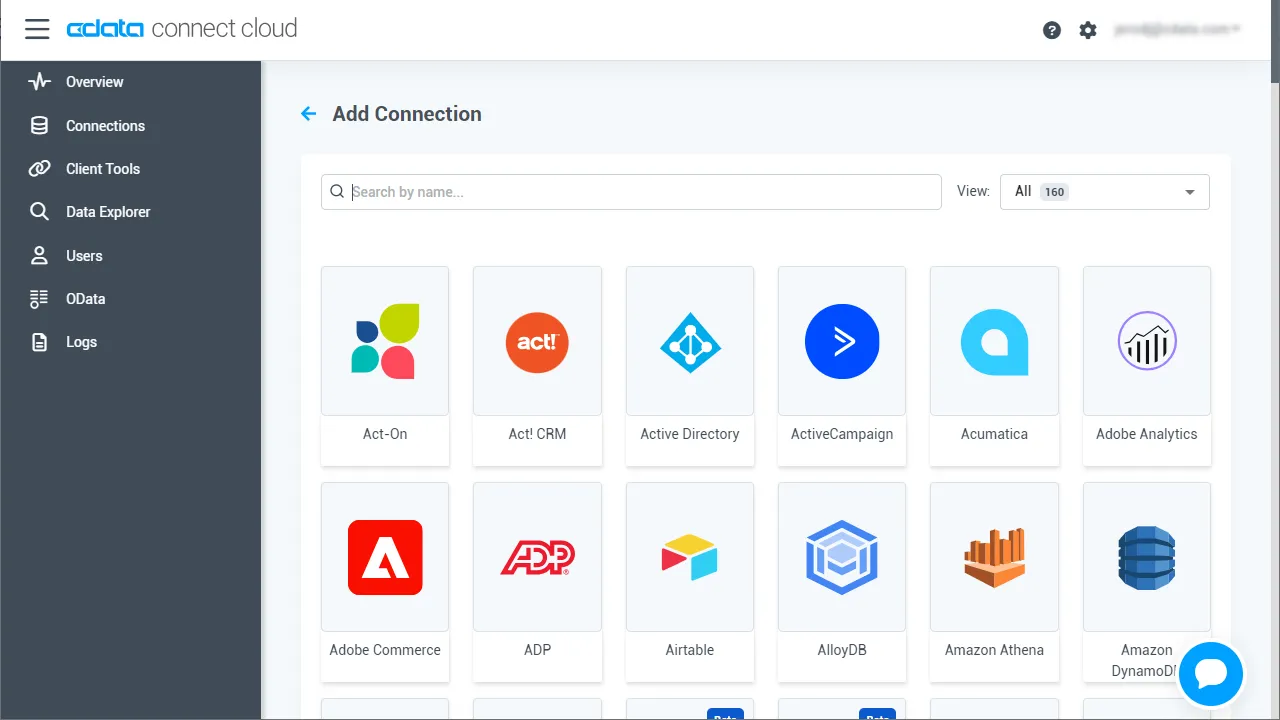

- Connect AI にログインして「Sources」をクリックし、 Add Connection をクリックします

- Add Connection パネルから「SingleStore」を選択します

-

SingleStore への接続に必要な認証プロパティを入力します。

データに接続するには、次の接続プロパティが必要です。

- Server:SingleStore データベースをホスティングしているサーバーのホスト名またはIP アドレス。

- Port:SingleStore データベースをホスティングしているサーバーのポート。

また、オプションで以下を設定することもできます。

- SingleStore:SingleStore Server に接続する場合のデフォルトデータベース。設定されていない場合、すべてのデータベースのテーブルが返されます。

標準認証

標準認証で認証するには、次を設定します。

- User:SingleStore サーバーに認証する際に使われるユーザー。

- Password:SingleStore サーバーに認証する際に使われるパスワード。

統合セキュリティを使用した接続

標準のユーザー名とパスワードを提供する代わりに、Windows 認証を介して信頼されたされたユーザーをサーバーに認証できます。

SSL 認証

SSL 認証を活用してセキュアなセッションを介してSingleStore データに接続できます。次の接続プロパティを設定し、データに接続します。

- SSLClientCert:クライアント証明書のための証明書ストア名に設定。クライアントとサーバーの両方のマシンでトラストストアとキーストアが保持される2-way SSL の場合に使用されます。

- SSLClientCertPassword:クライアント証明書ストアがパスワードで保護されている場合、この値をストアのパスワードに設定します。

- SSLClientCertSubject:TLS/SSL クライアント証明書のサブジェクト。ストア内の証明書を検索するために使用されます。

- SSLClientCertType:クライアントストアの証明書タイプ。

- SSLServerCert:サーバーが受け入れ可能な証明書。

SSH 認証

SSH を使用して、セキュアにリモートマシンにログインできます。SingleStore データにSSH 経由でアクセスするには、次の接続プロパティを設定します。

- SSHClientCert:クライアント証明書のための証明書ストア名に設定。

- SSHClientCertPassword:クライアント証明書ストアがパスワードで保護されている場合、この値をストアのパスワードに設定します。

- SSHClientCertSubject:TLS/SSL クライアント証明書のサブジェクト。ストア内の証明書を検索するために使用されます。

- SSHClientCertType:クライアントストアの証明書タイプ。

- SSHPassword:SSH サーバーに認証するためのパスワード。

- SSHPort:SSH 操作に使用するポート。

- SSHServer:認証しようとしているSSH 認証サーバー。

- SSHServerFingerPrint:接続先のホストの検証に使用するSSH サーバーのフィンガープリント。

- SSHUser:SSH サーバーに認証するためのユーザー名。

- Save & Test をクリックします

-

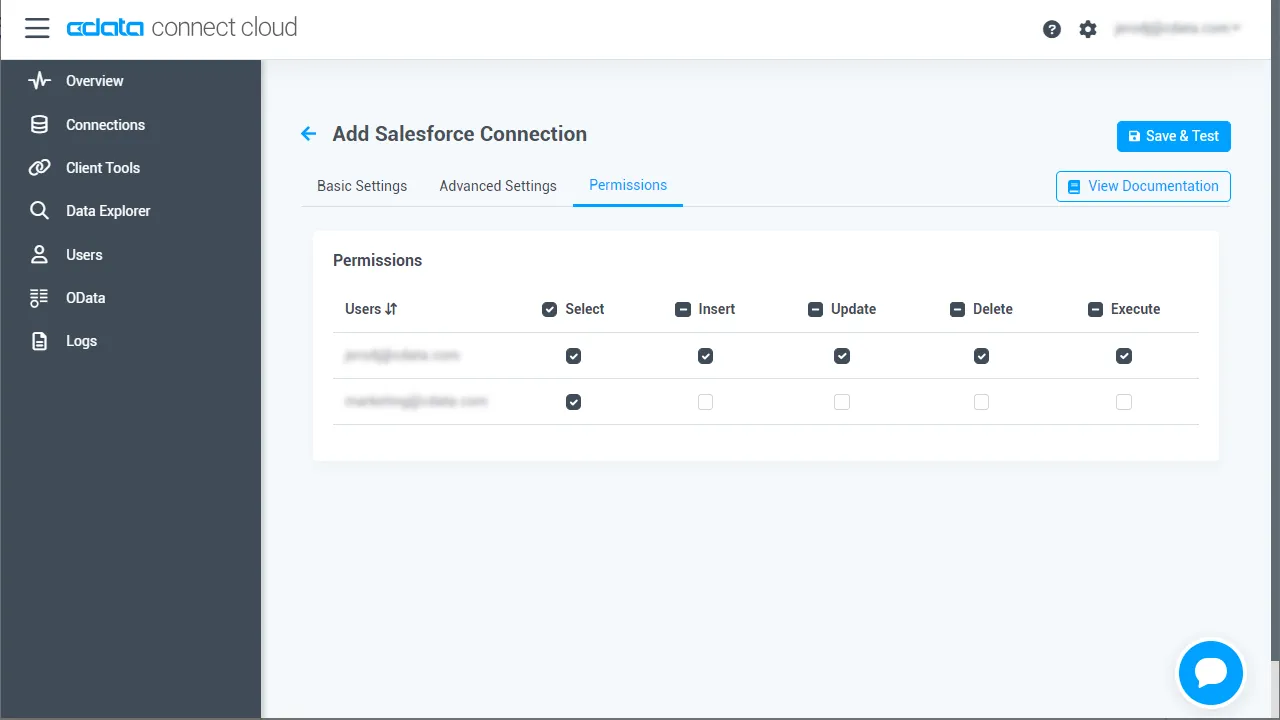

Add SingleStore Connection ページの「Permissions」タブに移動し、ユーザーベースの権限を更新します。

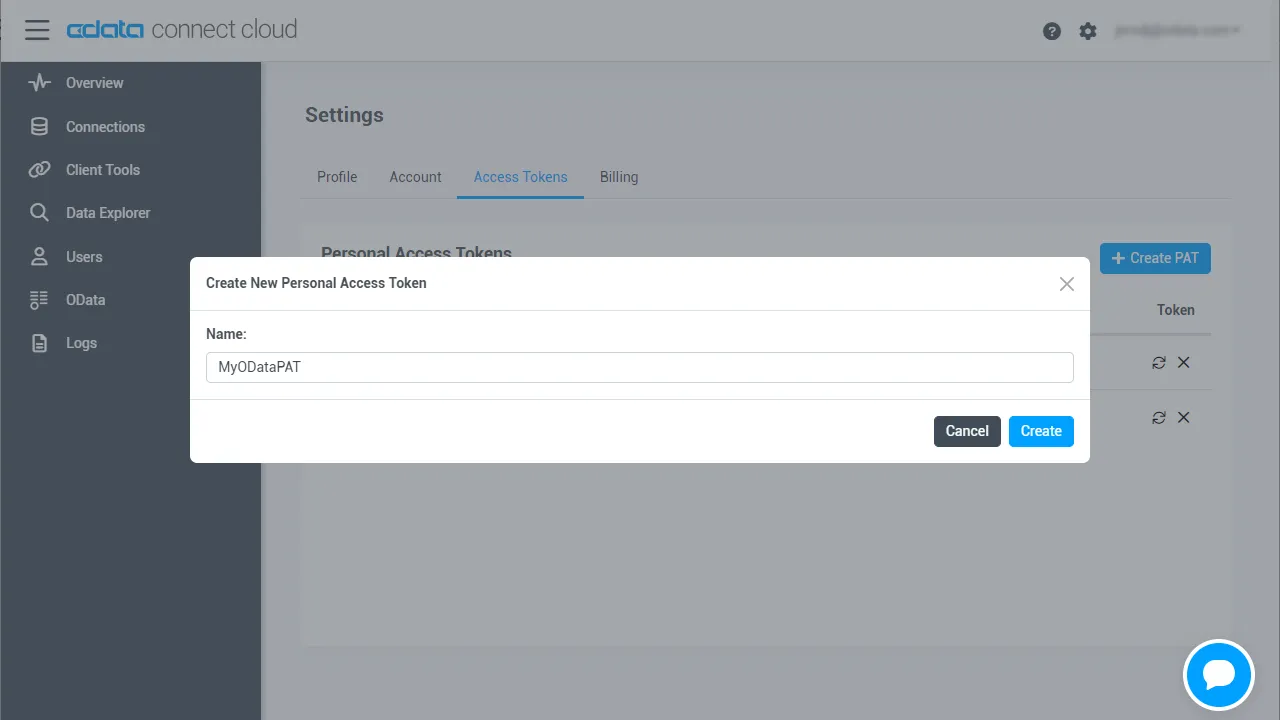

Personal Access Token の追加

REST API、OData API、またはVirtual SQL Server 経由でConnect AI に接続する場合、Personal Access Token(PAT)を使用してConnect AI への接続を認証します。アクセス管理の粒度を維持するために、サービスごとに個別のPAT を作成することをお勧めします。

- Connect AI アプリの右上にある歯車アイコン()をクリックして設定ページを開きます。

- Settings ページで「Access Tokens」セクションに移動し、 Create PAT をクリックします。

-

PAT に名前を付けて「Create」をクリックします。

- Personal Access Token は作成時にのみ表示されるため、必ずコピーして安全な場所に保存してください。

接続の設定とPAT の生成が完了したら、PostgreSQL からSingleStore のデータに接続する準備が整いました。

TDS Foreign Data Wrapper のビルド

Foreign Data Wrapper は、PostgreSQL を再コンパイルすることなく、PostgreSQL の拡張機能としてインストールできます。例として tds_fdw 拡張機能を使用します(https://github.com/tds-fdw/tds_fdw)。

- 以下のようにgit リポジトリをクローンしてビルドできます:

sudo apt-get install git git clone https://github.com/tds-fdw/tds_fdw.git cd tds_fdw make USE_PGXS=1 sudo make USE_PGXS=1 install

注意:複数のPostgreSQL バージョンがあり、デフォルト以外のバージョン用にビルドする場合は、まずpg_config のバイナリの場所を見つけてフルパスをメモし、make コマンドでUSE_PGXS=1 の後にPG_CONFIG=を追加します。 - インストールが完了したら、サーバーを起動します:

sudo service postgresql start

- 次に、Postgres データベースに入ります

psql -h localhost -U postgres -d postgres

注意:localhost の代わりにPostgreSQL がホストされているIP を指定することもできます。

PostgreSQL データベースとしてSingleStore のデータに接続し、データをクエリ!

拡張機能をインストールした後、以下の手順に従ってSingleStore のデータへのクエリを開始します:

- データベースにログインします。

- データベース用の拡張機能をロードします:

CREATE EXTENSION tds_fdw;

- SingleStore のデータ 用のサーバーオブジェクトを作成します:

CREATE SERVER "SingleStore1" FOREIGN DATA WRAPPER tds_fdw OPTIONS (servername'tds.cdata.com', port '14333', database 'SingleStore1');

- Connect AI アカウントのメールアドレスとPersonal Access Token を使用してユーザーマッピングを設定します:

CREATE USER MAPPING for postgres SERVER "SingleStore1" OPTIONS (username '[email protected]', password 'your_personal_access_token' );

- ローカルスキーマを作成します:

CREATE SCHEMA "SingleStore1";

- ローカルデータベースに外部テーブルを作成します:

#table_name 定義を使用: CREATE FOREIGN TABLE "SingleStore1".Orders ( id varchar, ShipCity varchar) SERVER "SingleStore1" OPTIONS(table_name 'SingleStore.Orders', row_estimate_method 'showplan_all'); #またはschema_name とtable_name 定義を使用: CREATE FOREIGN TABLE "SingleStore1".Orders ( id varchar, ShipCity varchar) SERVER "SingleStore1" OPTIONS (schema_name 'SingleStore', table_name 'Orders', row_estimate_method 'showplan_all'); #またはquery 定義を使用: CREATE FOREIGN TABLE "SingleStore1".Orders ( id varchar, ShipCity varchar) SERVER "SingleStore1" OPTIONS (query 'SELECT * FROM SingleStore.Orders', row_estimate_method 'showplan_all'); #またはリモートカラム名を設定: CREATE FOREIGN TABLE "SingleStore1".Orders ( id varchar, col2 varchar OPTIONS (column_name 'ShipCity')) SERVER "SingleStore1" OPTIONS (schema_name 'SingleStore', table_name 'Orders', row_estimate_method 'showplan_all');

- これで、SingleStore に対して読み取り/書き込みコマンドを実行できます:

SELECT id, ShipCity FROM "SingleStore1".Orders;

詳細情報と無償トライアル

これで、リアルタイムのSingleStore のデータからシンプルなクエリを作成できました。SingleStore(およびその他200以上のデータソース)への接続の詳細については、Connect AI ページをご覧ください。無償トライアルに登録して、今すぐPostgreSQL でリアルタイムのSingleStore のデータを活用してみてください。